Outils pour utilisateurs

Ceci est une ancienne révision du document !

Table des matières

RESEAU

VLAN VOIP

WHITEBOX

OS: FRRouting

box_VM#ip a => pour repérer la NIC utilisée

box_VM#ethtool eth0 => infos de base

box_VM#ethtool -S eth0 => compteurs tx/rx

box_VM#ethtool -m eth0 => mesures débits

box_VM#tcpdump -i enX0 host IP_HOST_à_surveiller and host IP_Destination => ex. de capture de packt

box_VM#vtysh -c "sh run" => execution cmd comme si dans WB

box_VM#ip vrf exec NOM_VRF ping IP_RT_dest_à_pinger => pinger IP à partir d'une source donnée

vtysh => mode routing

show run => affichage conf

—-

COMMANDES CISCO

Perte de config lors de coupures élec. switch Cisco

Vérif avec commandes:

#sh boot

#sh romvar

Si SWITCH_IGNORE_STARTUP_CFG=1 il faut rentrer ces commandes sur le switch :

#conf t #no system ignore startupconfig switch all #exit #write memory

ensuite , vérifier le romvar de nouveau :

#show romvar

le paramètre SWITCH_IGNORE_STARTUP_CFG=1 doit être à 0

#SWITCH_IGNORE_STARTUP_CFG=0

Pour valider , il faudra prévoir un reload du switch

MESURE METRIQUE FIBRE SWITCH

#show interface transceiver detail

DEFAULT CONFIGURATION PORT SWITCH

#default interface gX/X/X => en conf t

MODIFICATION VLAN AVEC VTP

Erreur ⇒ “vtp vlan configuration not allowed when device is not the primary server for vlan database”

1

SWITCH(config)#do sh vtp statu VTP Version capable: 1 to 3 Feature VLAN: VTP Operating Mode: Server

2

SWITCH#vtp primary This system is becoming primary server for feature vlan No conflicting VTP3 devices found. Do you want to continue? [confirm]

3

SWITCH#sh vtp statu VTP Version capable: 1 to 3 VTP version running: 3 Feature VLAN: VTP Operating Mode: Primary Server

4

SWITCH(config)#vlan VLAN_NUMBER SWITCH(config-vlan)#name VLAN_NAME

5

SWITCH(config-vlan)#state active => pour forcer activation vlan

6

SWITCH(config)#do sh vlan VLAN Name Status Ports 100 VLAN_DIRECTION active 200 VLAN_ADMINISTRATIF active

Trunk dot1q et vlan natif

Le trunk dot1q…

Pour rappel, un trunk est une liaison ayant pour but de véhiculer le trafic de plusieurs vlans. Vu qu’une trame ethernet standard ne dispose pas d’information relative au vlan duquel elle provient, il est nécessaire d’ajouter ces informations par l’intermédiaire d’un protocole.

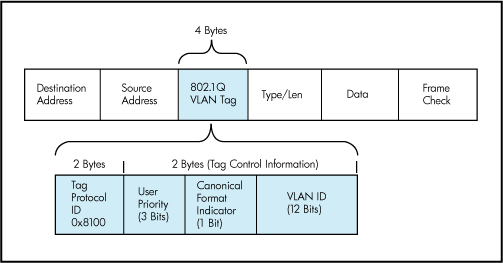

Dans la cas de dot1q (protocole standard IEEE 802.1q), un tag est inséré entre le champ d’adresse MAC source et le champ Type/Longueur de la trame:

Comme le montre le schéma, le tag dot1q comporte plusieurs informations:

- Un identifiant du protocol (2 bytes)

- 3 bits pour indiquer une priorité (utilisé pour des fonctionnalités de QoS au niveau de la trame).

- CFI: 1 bit servant à garantir la compatibilité entre les trames ethernet et token-ring (ce bit est toujours à 0 pour une trame ethernet).

- L’identifiant du vlan, codé sur 12 bits (valeurs allant de 0 à 4096, certaines d’étant pas utilisées)

Lorsqu’une trame est émise par une interface trunk, celle-ci est marquée d’un tag dot1q contenant donc l’identifiant du vlan auquel elle appartient, cela permettant bien entendu à l’équipement qui la reçoit de la replacer dans le vlan adéquat.

Vlan natif… pourquoi ?

Certaines trames véhiculées sur un trunk ne sont pas marquées d’un tag dot1q. Dés lors il faut pouvoir les placer quelque part. C’est là qu’intervient le vlan natif.

Le vlan natif, est le vlan dans lequel sont véhiculées les trames non taguées dot1q. Donc si un switch reçoit sur une interface trunk une trame ethernet standard, il la placera dans ce vlan natif, en quelque sorte, un vlan par défaut (de marquage).

Sur les équipements Cisco, certains protocoles comme CDP ou DTP sont véhiculés dans des trames non taguées et donc dans le vlan natif.

Sécuriser le vlan natif…

Il est important de se préoccuper du vlan natif pour plusieurs raisons:

- Il est préférable de ne pas véhiculer des trames de protocoles comme CDP, DTP etc dans le même vlan que des données. Ainsi on évite qu’un utilisateur ne puisse capturer se trafic ou, pire encore, de générer de faux messages CDP ou DTP entre autre dans le but de détourner le fonctionnement du réseau.

- Le fait qu’un vlan véhicule des trames non-taguée permet de mettre ne place des attaques du type « vlan-hopping », dont le but est d’envoyer artificiellement du trafic dans un vlan où la machine émettrice ne se trouve pas et ce en ajoutant de faux tags dot1q, c’est le principe du « double tagging ». On génère une trame avec deux tags dot1q, à l’arrivée sur le port, le switch se débarrasse du premier, mais traite le 2e tag et place la trame dans le vlan qui y est renseigné.

Afin de remédier à cela, il existe deux techniques principales:

Changer la valeur du vlan natif (par défaut, sur un switch Cisco, le vlan 1 est le vlan natif). Forcer le tagging de tous les vlans, y compris le vlan natif.

Un peu de pratique

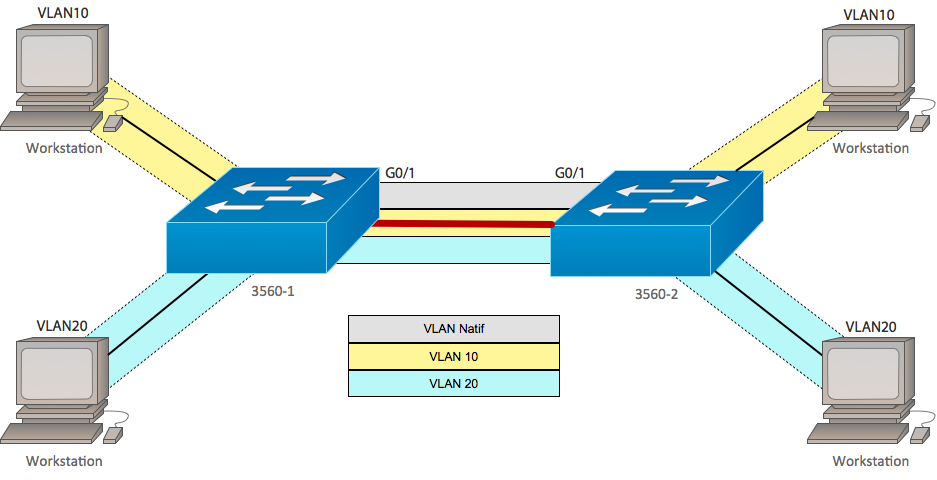

Nous avons donc ici deux switches, chacun ayant des machines connectées dans les vlans 10 et 20. La liaison entre eux sera configurée en trunk dot1Q.

Configuration de base des switches (vlans, trunks, …)

Sur 3560-1…

3560-1#configure terminal ! Création des vlans 3560-1(config)#vlan 10,20 3560-1(config-vlan)#exit ! Placement des interfaces dans le vlan 10 3560-1(config)#interface range fastEthernet 0/1-12 3560-1(config-if-range)#switchport mode access 3560-1(config-if-range)#switchport access vlan 10 3560-1(config-if-range)#exit ! Placement des interfaces dans le vlan 20 3560-1(config)#interface range fastEthernet 0/13-24 3560-1(config-if-range)#switchport mode access 3560-1(config-if-range)#switchport access vlan 20 3560-1(config-if-range)#exit ! Configuration de base du trunk vers 3560-2 3560-1(config)#interface gigabitEthernet 0/1 3560-1(config-if)#switchport trunk encapsulation dot1q 3560-1(config-if)#switchport mode trunk 3560-1(config-if)#exit 3560-1(config)#

Sur 3560-2…

3560-2#configure terminal ! Création des vlans 3560-2(config)#vlan 10,20 3560-2(config-vlan)#exit ! Placement des interfaces dans le vlan 10 3560-2(config)#interface range fastEthernet 0/1-12 3560-2(config-if-range)#switchport mode access 3560-2(config-if-range)#switchport access vlan 10 3560-2(config-if-range)#exit ! Placement des interfaces dans le vlan 20 3560-2(config)#interface range fastEthernet 0/13-24 3560-2(config-if-range)#switchport mode access 3560-2(config-if-range)#switchport access vlan 20 3560-2(config-if-range)#exit ! Configuration de base du trunk vers 3560-1 3560-2(config)#interface gigabitEthernet 0/1 3560-2(config-if)#switchport trunk encapsulation dot1q 3560-2(config-if)#switchport mode trunk 3560-2(config-if)#exit 3560-2(config)#

Vérifications… Vérifications des vlans…

3560-1#show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Gi0/2

10 VLAN0010 active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

20 VLAN0020 active Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

2960-1#

Les interfaces sont dans les bons vlans, la G0/1 n’apparaît pas puisqu’il s’agit d’un trunk. Seule la G0/2 reste dans le vlan 1 par défaut (notez que ce n’est pas une bonne pratique, il vaudrait mieux la placer dans un vlan dédié aux interfaces non utilisées).

3560-1#show interfaces trunk Port Mode Encapsulation Status Native vlan Gi0/1 on 802.1q trunking 1 Port Vlans allowed on trunk Gi0/1 1-4094 Port Vlans allowed and active in management domain Gi0/1 1,10,20 Port Vlans in spanning tree forwarding state and not pruned Gi0/1 1,10,20 3560-1#

L’interface G0/1 est bien en mode trunking, par défaut tout les vlans actifs sont véhiculés dessus.

3560-1#show interfaces gigabitEthernet 0/1 switchport Name: Gi0/1 Switchport: Enabled Administrative Mode: trunk Operational Mode: trunk Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1q Negotiation of Trunking: On Access Mode VLAN: 1 (default) Trunking Native Mode VLAN: 1 (default) Administrative Native VLAN tagging: disabled Voice VLAN: none Administrative private-vlan host-association: none Administrative private-vlan mapping: none Administrative private-vlan trunk native VLAN: none Administrative private-vlan trunk Native VLAN tagging: enabled Administrative private-vlan trunk encapsulation: dot1q Administrative private-vlan trunk normal VLANs: none Administrative private-vlan trunk associations: none Administrative private-vlan trunk mappings: none Operational private-vlan: none Trunking VLANs Enabled: ALL Pruning VLANs Enabled: 2-1001 Capture Mode Disabled Capture VLANs Allowed: ALL Protected: false Unknown unicast blocked: disabled Unknown multicast blocked: disabled Appliance trust: none 3560-1#

La commande « show interface g0/1 switchport » nous donne les informations quant aux vlan natif etc. Le vlan natif est le vlan 1 (par défaut) et le tagging du vlan natif n’est pas activé.

Sécurisation du vlan natif…

La première bonne pratique consiste donc à modifier la valeur du vlan natif sur le trunk. Il faut cependant être vigilant…

- Il est fortement conseillé d’utiliser un vlan « vide » comme vlan natif, sans interface connectée dedans etc.

- Le vlan natif doit être identique aux deux extrémités du trunk, sans quoi, on induirait une multitude de problèmes… comme le fait que des trames passeraient d’un vlan à un autre, mais aussi des problème de convergence Spanning-Tree et donc la formation de boucle au niveau du switching des trames.

Sur 3560-1…

3560-1#configure terminal ! Création d’un nouveau vlan spécifique 3560-1(config)#vlan 999 3560-1(config-vlan)#name NATIF 3560-1(config-vlan)#exit ! Configuration du clan natif sur le trunk 3560-1(config)#interface gigabitEthernet 0/1 3560-1(config-if)#switchport trunk native vlan 999 3560-1(config-if)# ! STP et CDP ne sont pas spécialement contents… Le premier détecte une incohérence ! entre les BPDU qui s’échangent entre les deux switches… Et de son côté CDP lui détecte ! la différence de vlan natif et l’exprime… *Mar 1 02:58:07.094: %SPANTREE-2-RECV_PVID_ERR: Received BPDU with inconsistent peer vlan id 1 on GigabitEthernet0/1 VLAN999. *Mar 1 02:58:07.094: %SPANTREE-2-BLOCK_PVID_PEER: Blocking GigabitEthernet0/1 on VLAN0001. Inconsistent peer vlan. *Mar 1 02:58:07.094: %SPANTREE-2-BLOCK_PVID_LOCAL: Blocking GigabitEthernet0/1 on VLAN0999. Inconsistent local vlan. *Mar 1 02:58:07.103: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed state to down *Mar 1 02:58:09.166: %CDP-4-NATIVE_VLAN_MISMATCH: Native VLAN mismatch discovered on GigabitEthernet0/1 (999), with 3560-2 GigabitEthernet0/1 (1).

Sur 3560-2…

3560-2#configure terminal ! Création du clan spécifique 3560-2(config)#vlan 999 3560-2(config-vlan)#name NATIF 3560-2(config-vlan)#exit ! Configuration du vlan 99 sur le trunk 3560-2(config)#interface gigabitEthernet 0/1 3560-2(config-if)#switchport trunk native vlan 999 3560-2(config-if)#end 3560-2# ! Tout rentre dans l’ordre pour STP maintenant que le vlan natif est identique des deux côtés de la liaison *Mar 1 03:04:25.236: %SPANTREE-2-UNBLOCK_CONSIST_PORT: Unblocking GigabitEthernet0/1 on VLAN0999. Port consistency restored. *Mar 1 03:04:25.236: %SPANTREE-2-UNBLOCK_CONSIST_PORT: Unblocking GigabitEthernet0/1 on VLAN0001. Port consistency restored.

Forcer le tagging du vlan natif…

Sur 3560-1…

3560-1(config)#vlan dot1q tag native

Sur 3560-2…

3560-2(config)#vlan dot1q tag native

Vérifications…

3560-1#show interfaces gigabitEthernet 0/1 switchport Name: Gi0/1 Switchport: Enabled Administrative Mode: trunk Operational Mode: trunk Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1q Negotiation of Trunking: On Access Mode VLAN: 1 (default) Trunking Native Mode VLAN: 999 (NATIF) Administrative Native VLAN tagging: enabled Voice VLAN: none Administrative private-vlan host-association: none Administrative private-vlan mapping: none Administrative private-vlan trunk native VLAN: none Administrative private-vlan trunk Native VLAN tagging: enabled Administrative private-vlan trunk encapsulation: dot1q Administrative private-vlan trunk normal VLANs: none Administrative private-vlan trunk associations: none Administrative private-vlan trunk mappings: none Operational private-vlan: none Trunking VLANs Enabled: ALL Pruning VLANs Enabled: 2-1001 Capture Mode Disabled Capture VLANs Allowed: ALL Protected: false Unknown unicast blocked: disabled Unknown multicast blocked: disabled Appliance trust: none 3560-1#

On constate donc que le vlan natif est bien maintenant le vlan 999 et qu’en plus de cela il est désormais tagué. Remarque

Certains modèles de switches ne permettent pas de définir si on souhaite ou non taguer le vlan natif. Par exemple, sur certains WS-C2960, cette fonctionnalité est présente par défaut et il n’est pas possible de la désactiver.

Diagnostic câble switch Cisco

Ce qu’il faut savoir

Le test sera effectué sur chacune des paires du câble UTP Ethernet. Toutefois dans la majeure partie des cas, si il s’agit d’une connexion 100Mbits/s (FastEthernet), seules deux paires seront testées, puisqu’il y en a que deux d’utilisées.

En GigabitEthernet, les quatre paires seront testées.

Chaque paire aura un état qui lui sera associé parmi les suivants:

Normal : Résultat idéal, tout va bien Open : Pas de contact Short: Court-circuit Impedance Mismatched : Câble défectueux.

Pour résumer, en temps normal vous devriez obtenir …

En FastEthernet : 2 paires en Normal, 2 paires en Open En GigaBitEthernet : 4 paires en Normal

Si ce n’est pas le cas, il y a un problème!

Effectuer le test

Switch#test cable-diagnostics tdr interface nom_interface

Afficher le résultat

Switch#show cable-diagnostics tdr interface nom_interface

Exemple d’un câble Gigabit à problème (cas réel)

C3560G#test cable-diagnostics tdr interface g0/14

Link state may be affected during TDR test

TDR test started on interface Gi0/14

A TDR test can take a few seconds to run on an interface

Use 'show cable-diagnostics tdr' to read the TDR results.

C3560G#show cable-diagnostics tdr interface g0/14

TDR test last run on: April 24 07:09:18

Interface Speed Local pair Pair length Remote pair Pair status

--------- ----- ---------- ------------------ ----------- --------------------

Gi0/14 100M Pair A N/A Pair A Normal

Pair B N/A Pair B Normal

Pair C 52 +/- 10 meters Pair C Open

Pair D N/A Pair D Normal

C3560G#

Exemple d’un câble Gigabit fonctionnel

C3560G#test cable-diagnostics tdr interface g0/20

TDR test started on interface Gi0/20

A TDR test can take a few seconds to run on an interface

Use 'show cable-diagnostics tdr' to read the TDR results.

C3560G#show cable-diagnostics tdr interface g0/20

TDR test last run on: April 24 07:11:58

Interface Speed Local pair Pair length Remote pair Pair status

--------- ----- ---------- ------------------ ----------- --------------------

Gi0/20 auto Pair A 58 +/- 10 meters Pair B Normal

Pair B 58 +/- 10 meters Pair A Normal

Pair C 58 +/- 10 meters Pair D Normal

Pair D 58 +/- 10 meters Pair C Normal

C3560G#

IPV6

La longueur de préfixe peut être comprise entre 0 et 128. La longueur du préfixe IPv6 recommandée pour les réseaux locaux et la plupart des autres types de réseaux est /64, comme illustré dans la figure. En effet, la configuration automatique d'adresse sans état (SLAAC) utilise 64 bits pour l'ID d'interface. Il facilite également la création et la gestion des sous-réseaux.

les adresses IPv6 ont généralement deux adresses monodiffusion:

- Adresse globale de monodiffusion (GUA) - Cette adresse est similaire à une adresse IPv4 publique. Ces adresses sont uniques au monde et routables sur Internet. Configurées de manière statique ou attribuées dynamiquement.

- Link-Local Address (LLA) - Cette adresse est requise pour chaque appareil compatible avec IPv6. LLAs est utilisées pour communiquer avec d'autres équipements sur la même liaison locale. Dans le cadre de l'IPv6, le terme link (ou liaison) fait référence à un sous-réseau. Les LLA se limitent à un seul liaison. Leur caractère unique doit être confirmé uniquement sur cette liaison, car elles ne sont pas routables au-delà de la liaison. En d'autres termes, les routeurs ne transmettent aucun paquet avec une adresse source ou de destination link-local.

Messages RS et RA

Si vous ne voulez pas configurer statiquement les GUA IPv6, pas besoin de vous inquiéter. La plupart des périphériques obtiennent leurs GUA IPv6 dynamiquement. Cette rubrique explique comment ce processus fonctionne à l'aide des messages de publicité de routeur (RA) et de sollicitation de routeur (RS). Cette rubrique devient plutôt technique, mais lorsque vous comprenez la différence entre les trois méthodes qu'une publicité de routeur peut utiliser, ainsi que la façon dont le processus EUI-64 pour créer un ID d'interface diffère d'un processus généré aléatoirement, vous aurez fait un énorme bond dans votre expertise IPv6!

Pour le GUA, un périphérique obtient l'adresse dynamiquement via des messages ICMPv6 (Internet Control Message Protocol version 6). Les routeurs IPv6 envoient des messages d'annonce de routeur ICMPv6 toutes les 200 secondes à tous les périphériques IPv6 du réseau. Un message d'annonce de routeur est également envoyé en réponse à un hôte qui envoie un message de sollicitation de routeur ICMPv6, qui est une demande de message RA. Les deux messages sont affichés sur la figure.

Messages RS et RA ICMPv6

- Les messages RS sont envoyés à tous les routeurs IPv6 par des hôtes demandant des informations d'adressage.

- Les messages RA sont envoyés à tous les nœuds IPv6. Si la méthode 1 (SLAAC uniquement) est utilisée, l'RA inclut le préfixe réseau, la longueur du préfixe et les informations de passerelle par défaut.

Les messages RA sont sur les interfaces Ethernet du routeur IPv6. Le routeur doit être activé pour le routage IPv6, ce qui n'est pas activé par défaut. Pour activer un routeur en tant que routeur IPv6, la commande de configuration globale ipv6 unicast-routing doit être utilisée.

Le message d'annonce de routeur ICMPv6 indique à un périphérique comment obtenir une adresse de diffusion globale IPv6. La décision finale revient au système d'exploitation de l'appareil. Le message d'annonce de routeur contient les éléments suivants:

- Préfixe de réseau et longueur du préfixe - Ce préfixe indique à l'appareil à quel réseau il appartient.

- Adresse de la passerelle par défaut - Il s'agit d'un LLA IPv6, l'adresse IPv6 source du message RA.

- Adresses DNS et nom de domaine - Il s'agit des adresses des serveurs DNS et d'un nom de domaine.

Il existe trois méthodes pour les messages RA:

- Méthode 1 : SLAAC - “J'ai tout ce dont vous avez besoin, y compris le préfixe, la longueur du préfixe et l'adresse de la passerelle par défaut.”

- Méthode 2 : SLAAC avec un serveur DHCPv6 sans état - “Voici mes informations, mais vous devez obtenir d'autres informations, telles que les adresses DNS, auprès d'un serveur DHCPv6 sans état.”

- Méthode 3 : DHCPv6 avec état (pas de SLAAC) - “Je peux vous donner votre adresse de passerelle par défaut. Vous devez demander à un serveur DHCPv6 avec état pour toutes vos autres informations.”

Lorsque le message d'annonce de routeur est la SLAAC seule ou la SLAAC avec DHCPv6 sans état, le client doit générer lui-même son ID d'interface. Le client connaît la partie préfixe de l'adresse grâce au message d'annonce, mais il doit créer son ID d'interface. L'ID d'interface peut utiliser la méthode EUI-64 ou un nombre à 64 bits généré aléatoirement, comme le montre la figure.

Note : L'adresse de la passerelle par défaut ne peut être obtenue que dynamiquement à partir du message RA. Le serveur DHCPv6 avec ou sans état ne fournit pas l'adresse de la passerelle par défaut.

Exemple routage IPV6:

ETHERCHANNEL

Protocole Etherchannel:

PAGP (Cisco) mode ON,DESIRABLE, AUTO

LACP mode ON, ACTIVE, PASSIVE

Prérequis:

- Support de l'EtherChannel sur les interfaces de l'équipement

- Même mode duplex (full duplex / half duplex)

- Même vitesse

- La plage de VLANs autorisés doit être la même des deux côtés sinon l'EtherChannel passera en mode Desirable.

Config:

# Passage en mode configuration Sw1#configure terminal Enter configuration commands, one per line. End with CNTL/Z. # Sélectionner la plage d'interfaces Sw1(config)#interface range fastEthernet 0/1 - 2 # Création d'un groupe EtherChannel n°1 avec le protocole LACP (mode active) Sw1(config-if-range)#channel-group 1 mode active Creating a port-channel interface Port-channel 1 Sw1(config-if-range)#exit # Accès au paramétrage du port-channel créé Sw1(config)#interface port-channel 1 # Passer le port-channel en mode trunk pour pouvoir faire passer plusieurs VLANs Sw1(config-if)#switchport mode trunk # VLANs autorisés (exemple VLAN 10 et VLAN 20) - OPTIONNEL Sw1(config-if)#switchport trunk allowed vlan 10,20 # VLANs natif - OPTIONNEL Sw1(config-if)#switchport trunk native vlan 99

Pour vérif conf:

#show etherchannel

reinitialisation MDP CISCO

Pour les commutateurs (switch)

Éteindre le commutateur Appuyer sur le bouton en façade et allumez le switch tout en restant appuyé sur le bouton. Une fois que le Switch est démarré en mode rommon. Tapez :

flash_init

Puis :

load_helper

Ensuite :

dir flash: pour afficher le contenu de la mémoire flash.

Enfin tapez :

rename flash:config.text flash:config.old pour renommer le fichier qui contient le mot de passe

Pour recharger l’IOS faite un :

boot

Le Switch va ignorer le fichier de configuration : Répondez « no » à la question qu’il va vous poser. En mode configuration (en), supprimer le mot de passe enable pour cela entrez :

no enable password no enable secret

Enregistrer la configuration:

copy run start ou wr

Pour les routeurs

Pour changer le mot de passe actuel sans perdre la configuration, vous pouvez suivre la procédure suivante :

Éteindre et rallumer le routeur Pendant le démarrage appuyer sur Ctrl + Pause (sous Windows, pour les autres OS voir le document Standard Break) ou pour arriver au prompt « > »

| config-register 0x2102 | boot normally (default configuration register setting) |

| config-register 0x2120 | boot into ROM Monitor (ROMMON) |

| config-register 0x2142 | ignore contents of NVRAM (startup-configuration) |

Entrer la commande:

rommon1>confreg 0×2142

Entrer la commande:

rommon1>reset

Au re-démarrage, le routeur va ignorer les fichiers de configuration: Répondez no aux 2 questions qu’il va poser. Entrer en mode privilégié par la commande:

enable

En mode configuration, supprimer le mot de passe enable avec la configuration suivante :

no enable password no enable secret username cisco privilege 15 secret cisco line console 0 password cisco login local ou no login authentication wr ou copy start run

Entrez la commande suivante :

hostname(config)#config-register 0x2102

Enregistrer la configuration:

copy run start

GREP CISCO

#show command | {begin|include|exclude} occurence

MASQUES

/25=.128=128 adr /26=.192=64 adr /27=.224=32 adr /28=.240=16 adr /29=.248=8 adr /30=.252=4 adr

Masques inversés:

réseau en /24=0.0.0.255

Taper wr à la racine pour sauvegarder

Pour revenir à la racine taper ctrl+z

Pour accéder à une interface:

interface gigabitEthernet 0/0 ou int g0/0

Pour activer port:

no shutdown ou no shut

Taper exit ou ex pour remonter

MAC ARP

Effacer la table arp d'un hôte:

arp -d

Pour un router ou un switch sur packettracer:

clear arp

TABLE CAM SWITCH CISCO:

#show mac address-table

TABLE ARP SWITCH CISCO:

#show arp

Table ARP sous Windows et Linux

#arp -a

Table de voisinage sous Linux

#ip -6 neigh

Table de voisinage sous Windows

#netsh interface ipv6 show neighbors

Effacer la config vlan d'un switch en mode enable:

delete vlan.dat

Pour effacer config sur routeur:

erase startup-config puis reload

ROUTAGE

Pour ajouter une route:

ip route | 192.168.76.32 | 255.255.255.224 | 192.168.76.62 ip route | adresse réseau à atteindre | masque réseau | adresse gateway

show ip route pour voir la table de routage

show running-config pour voir config routeur

Qd on est ds les sous menu taper do devant pour éxécuter ex:

do show ip route

Pour activer relais dhcp sur un routeur:

int g.../... interface routeur au plus près du côté client ip helper-address 192.168.76.211>(adresse ip du serveur DHCP) end

Pour activer la fonction routage taper:

ip routing

Pour activer la fonction routage IPV6 taper:

ipv6 unicast-routing

Pour voir config routeur ou interface:

sh run sh run int fa1/0 show ip interface brief

MDP ET SECURITE CISCO

Pour activer mdp d'accés mode enable:

enable password motdepasse

Pour activer mdp d'accés mode enable non visible ds show run:

enable secret motdepasse

Créer un utilisateur et son mdp:

username "user" privilege 15 secret "mdpuser"

Pour configurer accès par console:

line console 0

Puis pour activer l'authentification:

login local.

Pour le message de banniere avant le login:

banner motd "slt identifiez vous svp"

En mode config pour encrypter mdp:

service password-encryption

Pour exporter config routeur vers serveur tftp:

copy running-config tftp > puis répondre aux questions.

Pour l'importer:

copy tftp running-config > puis répondre aux questions.

Pour le ftp créer d'abord un compte utilisateur:

ip ftp username cisco ip ftp password cisco

Puis :

copy startup-config ftp

Pour sauvegarder la config dans la flash:

copy running-config flash: Destination filename [running-config]? kenny.conf puis erase startup-config puis reload

Pour recharger la config dans le startup -config:

copy flash: startup-config Source filename []? kenny.conf puis reload

SSH CISCO

Pour une connexion ssh: verifier si elle est prise en charge par le matériel, en retour la commande suivante doit être reconnue:

show ip ssh

Puis configurer un nom de domaine:

ip domain-name "nom"

Créer un nom d'hote:

hostname switch1

Générer les clés ssh:

crypto key generate rsa choisir 1024 par exemple

Pour la supprimer :

crypto key zeroize rsa

Ajouter un compte local si ce n'est pas déjà fait:

username "nom" secret "mdp"

Aller dans config ligne ssh:

line vty 0 15

Activer transport ssh:

transport input ssh

Activer login en local:

login local

Sortir avec:

exit

Activer le protocol v2:

ip ssh version 2 end ou exit

Pour se co d'un prompt sur ciscopacket

ssh -l "user" "ipmachine"

VLAN

DTP ⇒ conf auto des ports en trunk (mode port dynamic auto / dynamic desirable)

VTP ⇒ diffusion conf vlan (vlan.dat) vers autres switchs (mode serveur, client, transparent) voir VTP pruning

Config vlan switch:

interface range f0/1 - 8 switchport access vlan 10

Pour faire transiter les vlan par 1 port du switch vers routeur par ex:

int g0/1

Activer mode trunk:

switchport mode trunk

Puis pour faire passer que les vlan 10,20,30 par l'interface:

switchport trunk allowed vlan 10,20,30

Puis côté routeur créer les liens virtuels pour chaque vlan sur l'interface avec:

int g0/0 int g0/0.10 int g0/0.20 int g0/0.30

Puis pour chaque interface virtuelle affecter une adresse ip après avoir effacer celle de l'interface physique par exemple int g0/0:

int g0/0.10 encapsulation dot1Q 10 ip address 192.168.10.3 255.255.255.0

Pour voir conf vlan:

sh vlan

pour activer les vlan:

sw#vlan 1 sw#vlan 2

On attribue une addresse ip à un switch à travers un vlan.

commande qd il y a une double co entre 2 switch:

no spanig-tree vlan x-x (1 à 4 par ex: 1-4)

ROUTAGE RIP

Pour passer un routeur en rip:

router rip version 2 network 172.16.0.0 no auto-summary

Pour signaler aux autres routeurs du réseau que celui où l'on est la passerelle par défaut :

default-information originate

ROUTAGE BGP

Commande vérif:

#show ip bgp summary #show ip bgp

NAT

Sur le routeur pour interface ext ou wan:

ip nat outside

Pour chaque interface interne ou lan:

ip nat inside

Pour activer le nat sur l'interface de sortie (out):

ip nat inside source list 1 interface g0/1 overload

Puis pour filtrer ceux qui peuvent sortir (ici avec any tt le monde sort) taper en mode conf t:

access-list 1 permit any

Pour verifier la table nat:

sh ip nat translations

Pour forwarding requêtes http externes au réseau redirigées vers serveur web (par ex 192.168.10.193 et ip patte externe routeur wan 172.31.30.6):

ip nat inside source static tcp 192.168.10.193 80 172.31.30.6 8

Pour filtrer :

un hôte:

access-list 1 permit host 192.68.25.1

un réseau:

access-list 1 permit 192.168.25.0 0.0.0.255 (> masque inversé)

Pour voir les accés filtrés:

show access-list

ACL

Règles:

- 1 ACL par protocole IPV4 ou IPV6

- 1 ACL par direction (entrant ou sortant)

- 1 ACL par interface (ga0/1)

- ACL standard: au plus près de la destination

- ACL étendue: au plus près de la source

Pour visu ACL:

#show access-lists => ACL numérotée #show ip access-lists => ACL nommée

Effacer compteurs ACL:

#clear access-lits counters

Filtrage ACL standard

Norme numéro d'ACL standard → 1 à 99 et 1300 à 1999.

Filtrage L3 et plutôt attribuée en sortie.

Règle en mode conf t:

access-list (de 1 à 99 par ex:10) 10 deny 192.168.10.0 0.0.0.255 access-list 10 permit any

Pour activer la règle de filtrage sur l'interface:

int g0/1 ip access-group 10 in

Maximum une liste in et une out par interface.

Filtrage ACL étendue

Norme numéro d'ACL étendue → 100 à 199 et 2000 à 2699.

Filtrage plus fin L3+L4 plutôt attribuée en entrée

En mode conf t par ex. pour interdire accès http (port 80) à un réseau ex:192.168.10.0 à destination de n'importe qui:

access-list 100 deny tcp 192.168.10.0 0.0.0.255 any eq 80

Pour permettre le reste:

access-list 100 permit ip any any

Pour activer les règles sur une interface:

int g0/0.10 ip access-group 100 in

Pour une ACL étendue nommée:

ip access-list extended wifi

Entrer une règle par ex:

deny tcp 192.168.10.0 0.0.0.255 any eq 80

Pour supprimer une règle:

no puis mettre numéro ligne de la règle dans sh access-list par ex: 10 ou 20...

Pour ajouter une règle entre deux règles existantes par ex: entre la ligne 10 et 20: Taper 15 en début de la nouvelle règle:

15 permit ip any any

Pour l'activer sur une int :

int g0/1.10 ip access-group wifi in

On peut filtrer une liaison ssh avec une acl:

ip access-list extended "nom-de-l'access-list" permit tcp host "iphost" any eq 22 line vty 0 15 access-class "nom-de-l'access-list" in

Exemple PROG CISCO + ACL:

- enable

- conf t

- ip access-list extended acl

- deny icmp any host 88.89.90.91

- deny tcp any host 88.89.90.91 eq ftp

- permit ip any any

===

- enable

- conf t

- ip access-list extended nowifi

- 10 deny tcp 192.168.76.48 0.0.0.31 host 192.168.76.97 eq 80

- 20 permit ip any any

- exit

- int g0/0.30

- ip access-group nowifi in

- end

- wr

===

FILTRE FTP

- en

- conf t

- ip access-list extended ftp

- deny tcp any host 88.89.90.91 eq 21

- int f0/0

- ip access-group ftp out

- end

- wr

===

FILTRE PING

- en

- conf t

- ip access-list extended pingweb

- deny icmp any host 88.89.90.91

- int f0/1

- ip access-group pingweb in

- end

- wr

===

FILTRE SSH

- en

- conf t

- ip access-list extended acl

- permit tcp host 192.168.10.194 any eq 22

- exit

- line vty 0 15

- access-class acl in

- end

- wr

===

ROUTER

- en

- conf t

- int g0/0

- no shut

- int g0/0.10

- encapsulation dot1q 10

- ip address 192.168.76.70 255.255.255.248

- ip helper-address 192.168.76.97

- int g0/0.20

- encapsulation dot1q 20

- ip address 192.168.76.78 255.255.255.248

- ip helper-address 192.168.76.97

- int g0/0.30

- encapsulation dot1q 30

- ip address 192.168.76.86 255.255.255.248

- ip helper-address 192.168.76.97

- int g0/1/0

- no shut

- ip address 10.0.0.21 255.255.255.252

- int g0/0/0

- no shut

- ip address 10.0.0.17 255.255.255.252

- exit

- router rip

- version 2

- no auto-summary

- network 192.168.76.0

- network 10.0.0.0

- end

- wr

===

SECURITE

- en

- conf t

- enable secret tssr76*

- hostname rt5

- ip domain-name kenny

- username tssr privilege 15 secret tssr76*

- crypto key generate rsa

- 1024

- line vty 0 15

- transport input ssh

- login local

- exit

- ip ssh version 2

- banner motd “acces restreint au personnel autorise”

- line console 0

- login local

- end

- wr

===

SWITCH

- en

- conf t

- int f0/12

- switchport access vlan 10

- int f0/1

- switchport access vlan 20

- int f0/24

- switchport access vlan 30

- int g0/1

- switchport mode trunk

- exit

- ip default-gateway 192.168.76.70

- vlan 10

- vlan 20

- vlan 30

- int vlan 10

- ip address 192.168.76.69 255.255.255.248

- end

- wr

HP

Remettre configuration usine :

MONSWITCH> enable --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#erase startup-config --> Remet le switch en configuration usine.

Création du VLAN 10 avec l'étiquette direction :

MONSWITCH> enable --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#config --> passage en mode configuration. MONSWITCH(config)# vlan 10 --> identifiant du vlan. MONSWITCH(vlan-10)# name direction --> nom du vlan. MONSWITCH(vlan-10)#wr mem --> sauvegarde des modifications. MONSWITCH(vlan-10)#exit --> quitter le mode configuration.

Destruction VLAN :

MONSWITCH> enable --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#config --> passage en mode configuration. MONSWITCH(config)# no vlan 10 --> destruction du vlan 10. MONSWITCH(config)#wr mem --> sauvegarde des modifications. MONSWITCH(vlan-10)# exit --> quitter le mode configuration.

Assignation des ports aux VLANS :

MONSWITCH> enable --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#config --> passage en mode configuration. MONSWITCH(config)# vlan 10 --> configuration du vlan 10. MONSWITCH(vlan-10)# tagged 25-26 --> port taggés. MONSWITCH(vlan-10)# untagged 1-3,5-24 --> port détaggés. MONSWITCH(vlan-10)# wr mem --> sauvegarde des modifications. MONSWITCH(vlan-10)# exit --> quitter le mode configuration.

Port tagged = trunk cisco : sert à relier du matériel administrable. Port untagged = access cisco : pour relier des ordinateurs ou tout autre matériel non administrable.

Enlever des ports d'un VLAN :

MONSWITCH> enable --> passage en mode manage.r Password:******** --> mot de passe du manager. MONSWITCH#config --> passage en mode configuration. MONSWITCH(config)# vlan 10 --> configuration du vlan 10. MONSWITCH(vlan-10)# no untagged 1-3 --> les ports 1 à 3 ne font plus partie du vlan 10. MONSWITCH(vlan-10)# wr mem --> sauvegarde des modifications. MONSWITCH(vlan-10)# exit --> quitter le mode configuration.

Configurer l'IP :

MONSWITCH> enable --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#config --> passage en mode configuration. MONSWITCH(config)# vlan 10 --> configuration du vlan 10. MONSWITCH(vlan-10)# ip address 192.168.1.2 255.255.255.0 --> adresse ip et masque sous réseau. MONSWITCH(vlan-10)# exit -->quitter la configuration du VLAN 10. MONSWITCH(config)# ip default-gateway 192.168.1.1 --> IP de la passerelle. MONSWITCH(config)# wr mem --> sauvegarde des modifications. MONSWITCH(config)# exit --> quitter le mode configuration.

Supprimer l'IP et la passerelle :

MONSWITCH> enable --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#config --> passage en mode configuration. MONSWITCH(config)# vlan 10 --> configuration du vlan 10. MONSWITCH(vlan-10)#no ip address --> enlève l’adresse ip du vlan. MONSWITCH(vlan-10)# exit --> quitter la configuration du VLAN 10. MONSWITCH(config)#no ip default-gateway --> enlève la passerelle. MONSWITCH(config)# wr mem --> sauvegarde des modifications. MONSWITCH(config)# exit --> quitter le mode configuration.

Nom du switch :

HP2910> enable --> passage en mode manager. Password:******** --> mot de passe du manager. HP2910#config --> passage en mode configuration. HP2910(config)# hostname MONSWITCH --> attribution d’un nom au switch. MONSWITCH(config)# wr mem --> sauvegarde des modifications. MONSWITCH(config)# exit --> quitter le mode configuration.

Nom des ports :

HP2910> enable --> passage en mode manager. Password:******** --> mot de passe du manager. HP2910#config --> passage en mode configuration. HP2910(config)# interface 1 name parefeu --> Le port se voit attribuer le nom parefeu. MONSWITCH(config)# wr mem --> sauvegarde des modifications. MONSWITCH(config)# exit --> quitter le mode configuration.

Mot de passe : Il y existe deux types de comptes operator et manager.

MONSWITCH> enable --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#config --> passage en mode configuration. MONSWITCH(config)# password manager user-name admin --> création compte admin avec droit administrateur. New password for Manager: ***** --> Nouveau mot de passe compte admin. Please retype new password for Manager: ***** --> Confirmation mot de passe compte admin. MONSWITCH(config)# password operator user-name test --> création compte test avec droit limité. New password for Operator: ***** --> Nouveau mot de passe compte test. Please retype new password for Operator: ***** --> Confirmation mot de passe compte test. MONSWITCH(config)# wr mem --> sauvegarde des modifications. MONSWITCH(config)# exit --> quitter le mode configuration.

Voir la configuration :

MONSWITCH>ena --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#show configuration --> Voir la configuration.

Débloquer la limitation des 8 vlans :

MONSWITCH>ena --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#configure --> passage en mode configuration. MONSWITCH(config)#max-vlans 11 --> On autorise 11 vlans. Command will take effect after saving configuration and reboot. MONSWITCH(config)# exit --> Sortir du mode configuration. MONSWITCH# wr mem --> sauvegarde des modifications. MONSWITCH#reload --> reboot pour prise en compte.

Configurer SNTP :

MONSWITCH>ena --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#configure --> passage en mode configuration. MONSWITCH#sntp server 172.20.91.1 --> IP du serveur SNTP. MONSWITCH#timesync sntp --> Activation du SNTP. MONSWITCH#sntp unicast --> 1 seul serveur de temps. MONSWITCH#time timezone 60 --> Décalage d'une heure (heure française). MONSWITCH#time daylight-time-rule Western-Europe --> Sélection du fuseau horaire. MONSWITCH(config)# exit --> Sortir du mode configuration. MONSWITCH# wr mem --> sauvegarde des modifications.

Configurer SNMP :

MONSWITCH>ena --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#configure --> passage en mode configuration. MONSWITCH#no snmp-server community public --> Suppression de la communauté SNMP public. MONSWITCH#snmp-server community consult operator restricted --> Création de la communauté consult avec des droits restreints. MONSWITCH#snmp-server location "local serveur" --> Commentaire de localisation du switch. MONSWITCH(config)# exit --> Sortir du mode configuration. MONSWITCH# wr mem --> sauvegarde des modifications.

Configurer STP (Spanning Tree)

MONSWITCH>ena --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#configure --> passage en mode configuration. MONSWITCH#spanning-tree --> Configuration spanning-tree. MONSWITCH#spanning-tree force-version rstp-operation --> On indique d'utiliser le protocole rstp. MONSWITCH#spanning-tree ethernet 1-47 auto-edge-port --> On surveille tous les ports sauf le 48 qui est taggé. MONSWITCH(config)# exit --> Sortir du mode configuration. MONSWITCH# wr mem --> sauvegarde des modifications.

Pour déclarer le switch maître STP :

MONSWITCH>ena --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#configure --> passage en mode configuration. MONSWITCH#spanning-tree priority 0 --> Maître STP.

sauvegarde des modifications:

MONSWITCH# wr mem --> sauvegarde des modifications.

Paramétrer vitesse port :

MONSWITCH>ena --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#configure --> passage en mode configuration. MONSWITCH(config)# interface 23 --> configuration du port 23. MONSWITCH(eth-23)# speed-duplex 100-full --> On force à 100 Mo full. MONSWITCH(eth-23)# exit --> sortir de la configuration du port 23. MONSWITCH(config)# exit --> sortir du menu configuration. MONSWITCH# wr mem --> sauvegarde des modifications. MONSWITCH#reload --> reboot pour prise en compte.

Voir les vlans :

MONSWITCH>ena --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#show vlans --> Voir les VLANS. MONSWITCH#reloadStatus and Counters – VLAN Information Maximum VLANs to support : 8 Primary VLAN : DEFAULT_VLAN Management VLAN : 802.1Q VLAN ID Name Status -------------- ------------ ---------- DEFAULT_VLAN direction compta atelier

Voir les ports attachés au VLAN 10 :

MONSWITCH> enable --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH# show vlan 10 --> Voir les ports du VLAN 10. Status and Counters – VLAN Information – Ports – VLAN 10 802.1Q VLAN ID : 10 Name : direction Status : Port Information Mode Unknown VLAN Status ---------------- -------- ------------ ---------- 1 Untagged Learn Down 2 Untagged Learn Down 3 Untagged Learn Down 25 Tagged Learn Down 26 Tagged Learn Down

Le mode debug :

MONSWITCH>ena --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#debug all --> lancement du mode debug. MONSWITCH#debug destination session --> affichage des infos sur la session actuelle. Ne surtout pas oublier d’arrêter le debug MONSWITCH#no debug all

Récupérer configuration par tftp :

Lancer tftp32 sur le portable, vérifier que l'adresse ip correspond à celui du switch. Tester la liaison avec le switch à l'aide d'un ping. Le portable a pour IP 192.168.1.2. Le switch étant en 192.168.1.3.

MONSWITCH>ena --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#copy running-config tftp 192.168.1.2 maconfigswitch.txt --> Copie de la configuration sur le portable avec le nom maconfig.switch.txt. MONSWITCH#exit --> Sortir du menu configuration.

Copier la configuration par tftp sur le switch :

MONSWITCH>ena --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#copy tftp startup-config 192.168.1.2 maconfig.txt --> Copie de la config maconfig.txt vers le switch. Device may be rebooted, do you want to continue [y/n]? y --> Répondre Yes. Rebooting switch... --> Reboot du switch.

Mise à jour du firmware : La mise à jour du firmware ne détruit pas la configuration du switch. Télécharger le firmware sur le site HP.

MONSWITCH>ena --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH>show version --> Afficher version firmware. Image stamp: /sw/code/build/fish(mf_v10_fishp) --> Nom du firmware. May 11 2007 10:06:39 --> Date du firmware. H.10.38 --> Version firmware. 575 --> Révision de la version. Boot Image: Primary

Mettre le portable dans le même sous-réseau que le switch. Relier le portable sur le switch Désactiver le pare-feu windows. Vérifier que le portable ping bien le switch.

MONSWITCH#copy tftp flash 192.168.1.2 monfirmware --> Copie du firmware (fichier monfirmware) depuis le serveur TFTP ayant l'IP 192.168.1.2. Device may be rebooted, do you want to continue [y/n]? Y --> Saisir Y pour le reboot du switch.

Diagnostic SAV HP : En cas de souci avec un switch HP qui est encore atteignable en console. Le SAV va demander de récupérer le résultat de la commande show tech all. Le résultat de cette commande est à récupérer à l'aide de TFTP. Lancer tftp32 sur le portable, vérifier que l'adresse ip correspond à celui du switch. Tester la liaison avec le switch à l'aide d'un ping. Le portable a pour IP 192.168.1.2. Le switch étant en 192.168.1.3.

MONSWITCH>ena --> passage en mode manager. Password:******** --> mot de passe du manager. MONSWITCH#copy command-output 'show tech all' tftp 192.168.1.2 monshowtechall.txt --> Envoi du résultat show tech all sur le portable. MONSWITCH#exit --> Sortir du menu configuration.

SWITCH ARUBA

| sho run current-context | Pour voir la config dans une interface |

| vlan access “vlan_id” | pour inscrire port dans vlan ds conf interf |

| sho spanning-tree | Pour voir la config spanning-tree (root prioritaire ⇒ 0) |

| sho vsf | Pour voir la config vsf |

| sho vsf topology | Pour voir la topologie vsf |

| sho system inventory | Pour voir les réf du matériel |

| sho inter trans | Pour voir les liens de transmissions inter-switch |

| sho lldp neighbor-info | Pour voir les équipements voisins connectés/actifs |

| user “nom_user” password plaintext “mdp_user” | Pour changer le mdp d'un user |

| sho dhcp-relay ou sho tech dhcp-relay | Pour voir la config dhcp-relay |

| sho dhcp-relay bootp-gateway | Pour voir la config dhcp-relay |

| sho ip helper-address | Pour voir l'adresse de relais requêtes dhcp |

| diagnostics puis par ex: diag-dump dhcp-relay basicdiag-dump dhcp-relay basic | logs |

| int 1/1/1-1/1/3 | ex pour range d'interfaces |

| write memory | Pour enregistrer modif |

| show system | info générales |

| show environment power-consumption | status puissance consommée |

| show environment fan | status ventilo |

| show environment temperature | status temp |

| show environment power-supply | status puissance |

EXEMPLE PROG SWITCH ARUBA

SW-XXXXX# show running-config

Current configuration:

!

!Version ArubaOS-CX ML.10.13.0010

!export-password: default

hostname SW-SERVEUR

domain-name XXXXX.xx

banner motd $

#################################################

banner

#################################################

ACCES INTERDIT A TOUTE PERSONNE NON AUTORISEE

Unauthorized access to this device is prohibited!

#################################################

$

user admin group administrators password ciphertext AQBapxxxxxxxxx

user XXXXX group administrators password ciphertext AQBapxxxxxxxxx

loop-protect re-enable-timer 60

ntp server pool.ntp.org minpoll 4 maxpoll 4 iburst

ntp enable

cli-session

timeout 29

!

!

!

!

!

!

aruba-central

disable

ssh server vrf default

ssh server vrf mgmt

crypto pki certificate SW-SERVEUR

vsf split-detect mgmt

vsf member 1

type jl727a

link 1 1/1/51

link 2 1/1/52

vsf member 2

type jl727a

link 1 2/1/51

link 2 2/1/52

vlan 1

vlan 76

name Backup_76

spanning-tree

spanning-tree priority 9

spanning-tree bpdu-guard timeout 60

interface mgmt

no shutdown

ip dhcp

qos dscp-map 0 local-priority 0

qos dscp-map 1 local-priority 0

qos dscp-map 2 local-priority 0

qos dscp-map 3 local-priority 0

qos dscp-map 4 local-priority 0

qos dscp-map 5 local-priority 0

qos dscp-map 6 local-priority 0

qos dscp-map 7 local-priority 0

qos dscp-map 8 local-priority 1

qos dscp-map 9 local-priority 1

qos dscp-map 10 local-priority 1

qos dscp-map 11 local-priority 1

qos dscp-map 12 local-priority 1

qos dscp-map 13 local-priority 1

qos dscp-map 14 local-priority 1

qos dscp-map 15 local-priority 1

port-access vlan-group 76

fault-monitor profile haut

interface lag 256

description INTERCO SW-SERVEUR<>SW-1ETAGE

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed all

lacp mode active

interface 1/1/1

no shutdown

no routing

vlan access 1

### IDEM JUSQU'A INT 1/1/48 ###

interface 1/1/48

no shutdown

no routing

vlan access 1

interface 1/1/49

no shutdown

lag 256

interface 1/1/50

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 1/1/51

no shutdown

interface 1/1/52

no shutdown

interface 2/1/1

no shutdown

no routing

vlan access 1

### IDEM JUSQU'A INT 2/1/39 ###

interface 2/1/39

no shutdown

no routing

vlan access 1

interface 2/1/40

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/41

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/42

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/43

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/44

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/45

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/46

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/47

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/48

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/49

no shutdown

lag 256

interface 2/1/50

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/51

no shutdown

interface 2/1/52

no shutdown

interface vlan 1

ip address 192.X.X.X/X

ip dhcp

! ip dhcp is ignored when static ip is configured

ip route 0.0.0.0/0 192.X.X.X

ip dns domain-name XXXXX.fr

ip dns server-address 192.X.X.X

ip dns server-address 192.X.X.X

!

!

!

!

!

https-server vrf default

https-server vrf mgmt

———————————

Current configuration:

!

!Version ArubaOS-CX ML.10.13.0010

!export-password: default

hostname SW-1ETAGE

domain-name xxxxxxxxxxxxx.xx

banner motd $

#################################################

banner

#################################################

ACCES INTERDIT A TOUTE PERSONNE NON AUTORISEE

Unauthorized access to this device is prohibited!

#################################################

$

user admin group administrators password ciphertext AQBapYxxxxx

user infosae group administrators password ciphertext AQBapWxxxxx

loop-protect re-enable-timer 60

ntp server pool.ntp.org minpoll 4 maxpoll 4 iburst

ntp enable

cli-session

timeout 29

!

!

!

!

!

!

aruba-central

disable

ssh server vrf default

ssh server vrf mgmt

crypto pki certificate SW-1ETAGE

vsf split-detect mgmt

vsf member 1

type jl727a

link 1 1/1/51

link 2 1/1/52

vsf member 2

type jl727a

link 1 2/1/51

link 2 2/1/52

system internal-vlan-range 4000-4094

vlan 1,10

vlan 76

name Backup_76

spanning-tree

spanning-tree priority 9

spanning-tree bpdu-guard timeout 60

interface mgmt

no shutdown

ip dhcp

qos dscp-map 0 local-priority 0

qos dscp-map 1 local-priority 0

qos dscp-map 2 local-priority 0

qos dscp-map 3 local-priority 0

qos dscp-map 4 local-priority 0

qos dscp-map 5 local-priority 0

qos dscp-map 6 local-priority 0

qos dscp-map 7 local-priority 0

qos dscp-map 8 local-priority 1

qos dscp-map 9 local-priority 1

qos dscp-map 10 local-priority 1

qos dscp-map 11 local-priority 1

qos dscp-map 12 local-priority 1

qos dscp-map 13 local-priority 1

qos dscp-map 14 local-priority 1

dscp-map 15 local-priority 1

port-access vlan-group 76

fault-monitor profile haut

interface lag 256

description INTERCO 1ETAGE-SERVEUR

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed all

lacp mode active

interface 1/1/1

no shutdown

no routing

vlan access 1

|

|

|

interface 1/1/27

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed all

|

|

|

interface 1/1/45

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed all

|

|

|

interface 1/1/49

description LIEN VERS SW-SERVEUR

no shutdown

lag 256

interface 1/1/50

description LIEN VERS RDC DR

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,10,76

interface 1/1/51

description STACK

no shutdown

interface 1/1/52

description STACK

no shutdown

interface 2/1/1

no shutdown

no routing

vlan access 1

|

|

|

interface 2/1/18

no shutdown

no routing

vlan access 76

|

|

|

interface 2/1/41

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/42

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/43

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/44

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/45

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/46

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/47

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,76

interface 2/1/48

no shutdown

no routing

vlan access 1

interface 2/1/49

description LIEN VERS SW-SERVEUR

no shutdown

lag 256

interface 2/1/50

description LIEN VERS RDC GA

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed 1,10,76

interface 2/1/51

description STACK

no shutdown

interface 2/1/52

description STACK

no shutdown

interface vlan 1

ip address x.x.x.x/x

ip dhcp

! ip dhcp is ignored when static ip is configured

interface vlan 10

interface vlan 76

ip route 0.0.0.0/0 x.x.x.x

ip route x.x.x.x/x x.x.x.x

ip dns domain-name xxxxxxxxxx.xx

ip dns server-address x.x.x.x

ip dns server-address x.x.x.x

!

!

!

!

!

https-server vrf default

https-server vrf mgmt

——————-

Current configuration:

!

!Version ArubaOS-CX PL.10.13.0005

!export-password: default

hostname SW-RDC DR

domain-name xxxxxxxxxxxx.xx

banner motd $

#################################################

banner

#################################################

ACCES INTERDIT A TOUTE PERSONNE NON AUTORISEE

Unauthorized access to this device is prohibited!

#################################################

$

user admin group administrators password ciphertext AQBaxxxxx

user infosae group administrators password ciphertext AQBapQz1wxxxxx

loop-protect re-enable-timer 60

cli-session

timeout 29

!

!

!

!

!

!

aruba-central

disable

ssh server vrf default

crypto pki certificate SW-RDC DR

vlan 1,10,76

spanning-tree

spanning-tree priority 9

spanning-tree bpdu-guard timeout 60

fault-monitor profile haut

interface 1/1/1

no shutdown

vlan access 1

|

|

|

interface 1/1/23

description VLAN-BACKUP

no shutdown

vlan access 76

interface 1/1/24

no shutdown

vlan access 1

interface 1/1/25

no shutdown

vlan trunk native 1

vlan trunk allowed 1,10,76

interface 1/1/26

description Interco to SW-RDC DR

no shutdown

vlan trunk native 1

vlan trunk allowed 1,10,76

interface 1/1/27

no shutdown

vlan trunk native 1

vlan trunk allowed 1,10,76

interface 1/1/28

description Interco to SW-1ETAGE

no shutdown

vlan trunk native 1

vlan trunk allowed 1,10,76

interface vlan 1

ip address x.x.x.x/x

no ip dhcp

interface vlan 10

ip route 0.0.0.0/0 x.x.x.x

ip route x.x.x.0/x x.x.x.x

ip dns domain-name xxxxxxxxxx.xx

ip dns server-address x.x.x.x

ip dns server-address x.x.x.x

!

!

!

!

!

https-server vrf default